前提:入侵流程和社工

我们知道,实施一次入侵大体上就三种思路,第一种是常规路径,即从目标系统的正面找漏洞和突破口,这里大多数做法是以应用(一般是Web App)为入口,先获取上层应用的权限,然后通过上传 webshell 等方式间接获得系统 shell ,最后提权获得root;

第二种思路是常规路径没找到什么可用漏洞时,攻击者会选择“旁敲侧击”,即通过系统周边的可信域寻找突破口和暴露面,例如,相同内网的、互联互通信任的系统,灾备或镜像站点等,拿下一个可信域后再折返,之后的攻击路径就和第一种一致咯;

第三种思路是社会工程学,举一个粗暴的例子吧:假设我是竞争对手派来捣乱的,我来到你们公司楼下,塞给门卫保安大哥几个红包,找到机房给他断电(也是高端商战的一种);再例如我想办法搞到你司的员工list,钓鱼也行对吧

在实际执行过程中,第三种思路是成功率极高的,第一种第二种思路很容易被阻断。

这里的原因主要是基础设施成熟度已经很完善,以前随便扫一扫就能找到的漏洞现在变难了,而即使是想要找到信任域中的漏洞也不是什么简单的工作,反而大家内心"瞧不上"的社工(钓鱼为主)经常能一举得手。

反电邮钓鱼的技术手段

我上家公司用的 Microsoft 365 套件,众所周知 Exchange 配合 Outlook 好用是好用,但钓鱼邮件是真的多啊!我已经开启微软的反钓鱼(EOP,Exchange Online Protection)最高等级了,但依旧会有很多钓鱼邮件突破屏障直达员工邮箱。钓鱼邮件就像 DDoS 一样,根本没有一个银弹来解决掉...

技术手段

基础:

第一步要过滤的就是脚本小子们用 emkei 等工具刷出来的 SPAM 和钓鱼邮件,先做好 SPF DKIM 和 DMARC,这一步很简单,能过滤掉假来源、假签名等邮件,算是电子邮件反钓鱼的第一层过滤器。

进阶:

这一步有点像很多 IM 的敏感词系统,要对电子邮件内容扫描,命中敏感词执行相应的操作,但很依赖你的规则库;

很多云服务厂商也有类似的服务,原理也大差不差,基本就是深度扫描电子邮件、附件、图片等以发现可疑邮件。但效果嘛...只能说聊胜于无吧

还有一些第三方云服务商引入行为分析和机器学习技术,在海量邮件中识别出钓鱼邮件并采取措施。

除了以上外,还有白名单之类的方案,效果也是比较有限,但没办法,正如我们没办法彻底根除 DDoS 一样,对于电子邮件钓鱼也没什么特别优秀的“治疗”方案。

终极治疗手段

定期安全培训,提升全公司的安全意识,避免上当才是最终的解决方案。要知道无论是沙盒还是什么解决方案,控制点都是人,如果你非要在一个莫名其妙的网页内填你自己的 OA 系统用户名和密码,神仙来了也没办法 ...

邮件、短信、IM 中的网页链接看好了再点,别随意输入你的 MFA 码、密码之类,提升对信息泄露的敏感度。

为什么说是终极治疗手段呢?

钓鱼的核心就是欺诈和诱导,只要用户注意不要管欺诈性的电子邮件、短信、电话和网站之类,同时多留一个心眼,不要随便下载莫名其妙的软件、共享敏感密码或个人数据(例如信用卡号、银行账号之类),只要不被欺诈和诱导,你基本上可以免疫掉网络钓鱼...

遗憾的是,这世界上的🦈🖊真的太多了...这也就导致钓鱼是无穷无尽的,也是无解的...

题外话

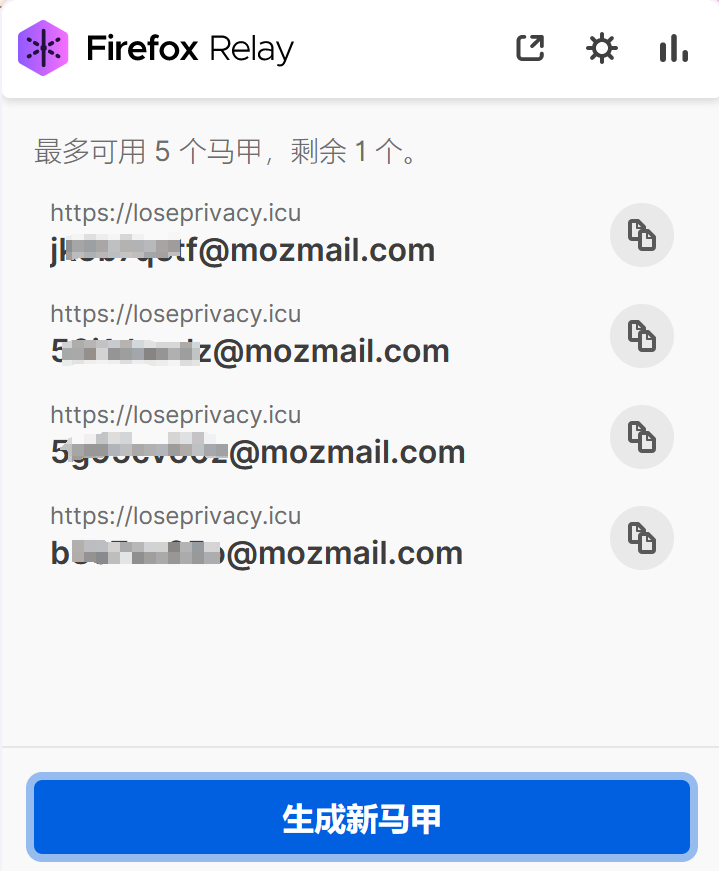

Mozilla 有个产品叫Firefox Relay:

如果你注册账户或者验证邮箱时,不想用自己的个人邮箱,那就可以用上这个产品了,Relay 就是提供“马甲邮箱”的服务。所谓“马甲邮箱”,就是可以将邮件自动转发至真实邮箱的私人匿名邮箱。我们可以放心地向第三方提供这些“马甲邮箱”地址,掩盖真实邮箱地址。这服务就像是 Outlook 的别名一样,不过 Outlook 的别名则更多地用于邮箱管理和组织,而 Firefox Relay 更侧重于保护用户隐私和减少垃圾邮件的接收。