T-Pot 蜜罐框架是一个多功能蜜罐系统,通过部署自定义的 Docker 容器来模拟常见的可被恶意利用的服务。T-Pot 框架会收集每个容器的所有日志,并将它们集中到一个弹性堆栈中,为安全团队提供每个服务受到攻击的前端视图。同时,它还能捕获恶意软件样本,以便实现更详细地分析攻击。

详细流程

我对 AWS 比较熟悉,那就以它为例子开一台新机器,要注意内存至少8G,硬盘至少128G,我开的是 Lightsail 上的 8C32G Debian 机器,我还是更喜欢 Debian:

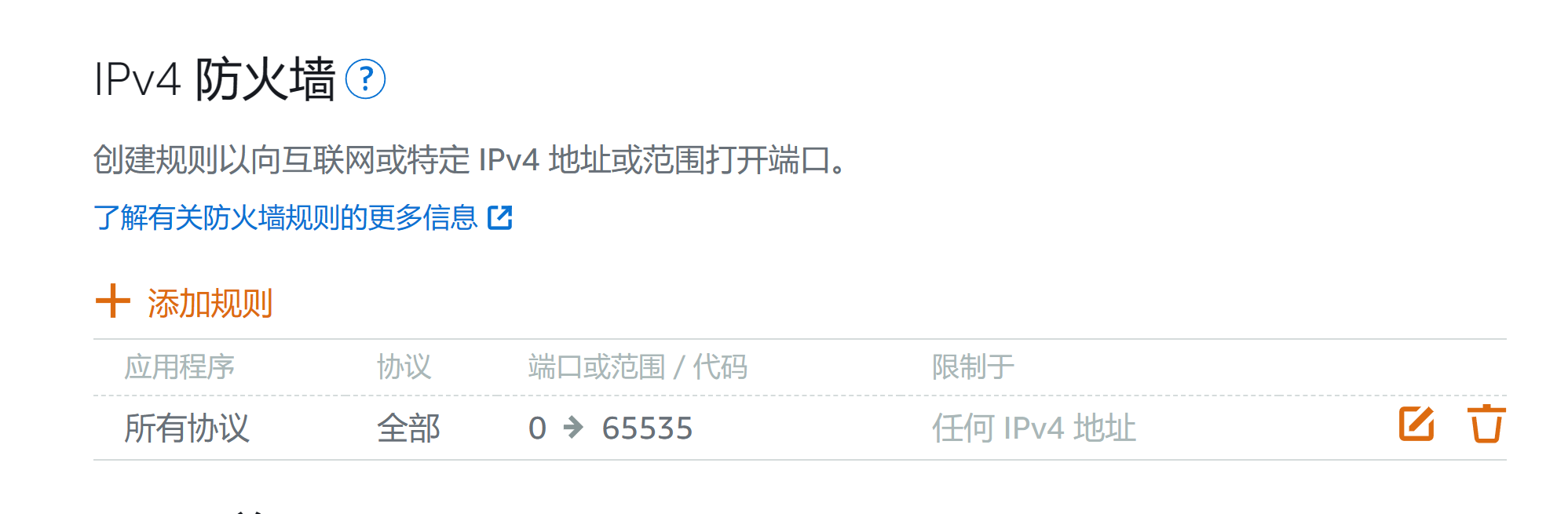

注意要改下安全组或者防火墙,放通全部流量:

注意要改下安全组或者防火墙,放通全部流量:

然后 SSH 到机器上,非 root 下执行:

然后 SSH 到机器上,非 root 下执行:

git clone https://github.com/telekom-security/tpotce

cd tpotce/

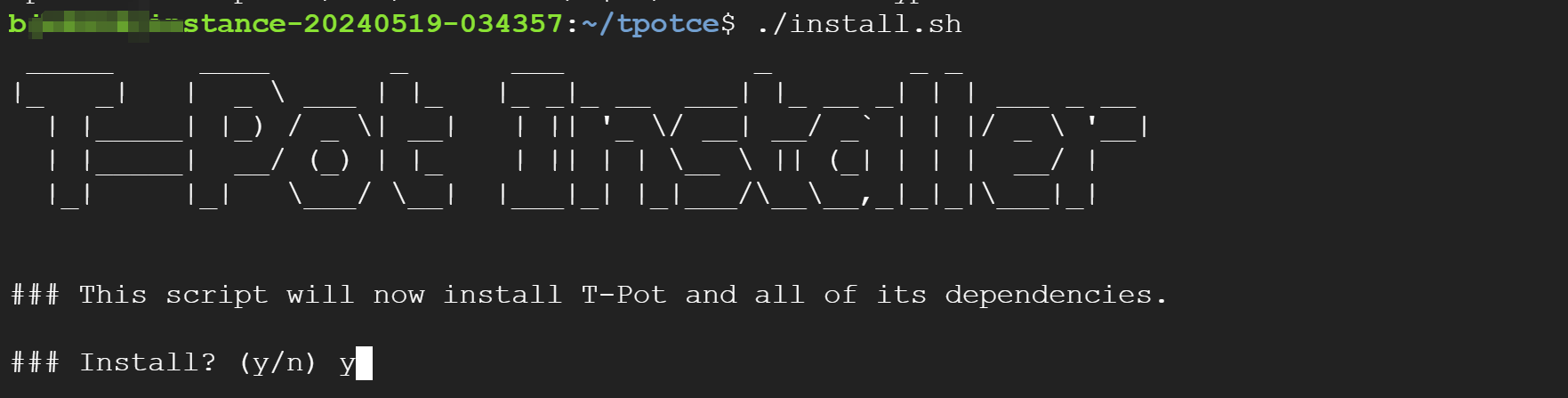

./install.sh执行安装过程如下:

这里的安装选项我选择 Hive,你也可以选择 Sensor,具体的区别如下:

这里的安装选项我选择 Hive,你也可以选择 Sensor,具体的区别如下:

标准版 / HIVE 使用 T-Pot 标准版 / HIVE,所有服务、工具、蜜罐等将安装在单个主机上,该主机也作为 HIVE 端点。请确保满足系统要求。也可以根据个人使用需求调整 ~/tpotce/docker-compose.yml 文件,或使用 ~/tpotce/compose/customizer.py 创建更细致的配置。

分布式版本至少需要两个主机:

T-Pot HIVE,即 T-Pot 的标准安装(请先安装这个!)

T-Pot SENSOR,它只会托管蜜罐和一些工具,并将日志数据传输到 HIVE。

但是有一点需要注意,Hive 需要 16G 内存,Sensor 需要 8G 就够了。

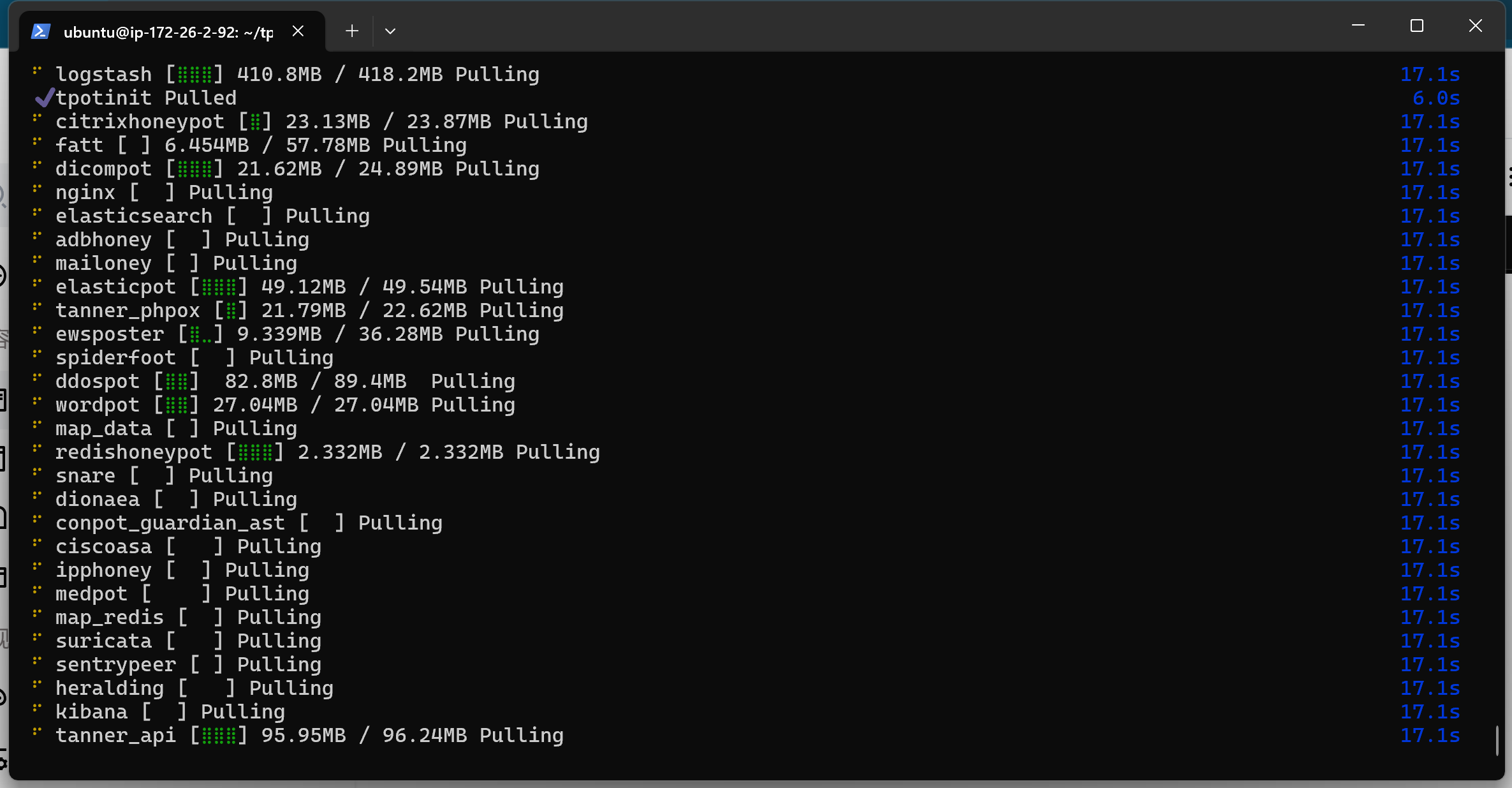

我选择 Hive,接下来输入 Web UI 的用户名密码,然后要等待一阵子,才能安装完:

我选择 Hive,接下来输入 Web UI 的用户名密码,然后要等待一阵子,才能安装完:

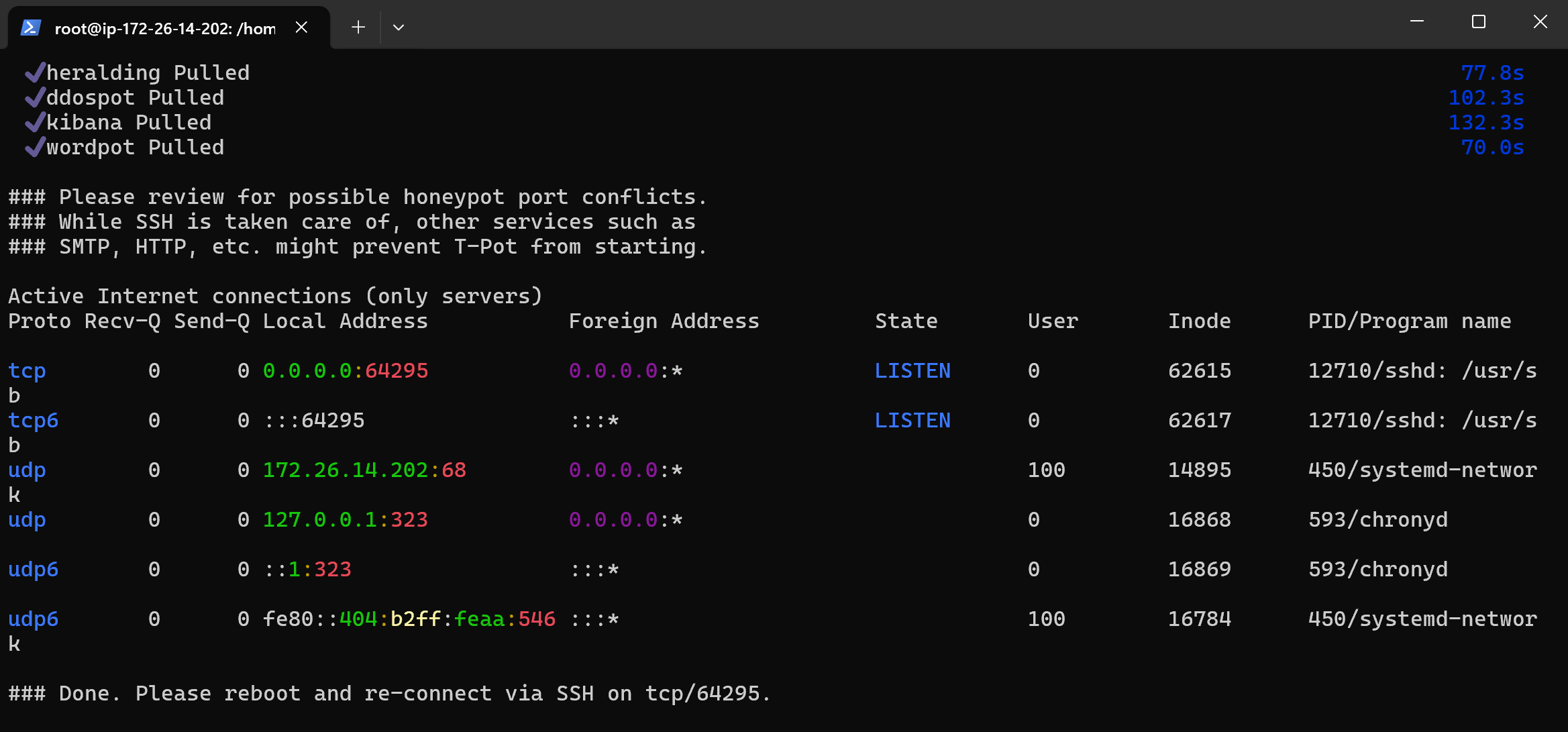

SSH 端口从端口 22 换到了 64295,以后再连接这机器就不能用 22 连了,所以接下来重启一下机器,-p 64295 来连接。

SSH 端口从端口 22 换到了 64295,以后再连接这机器就不能用 22 连了,所以接下来重启一下机器,-p 64295 来连接。

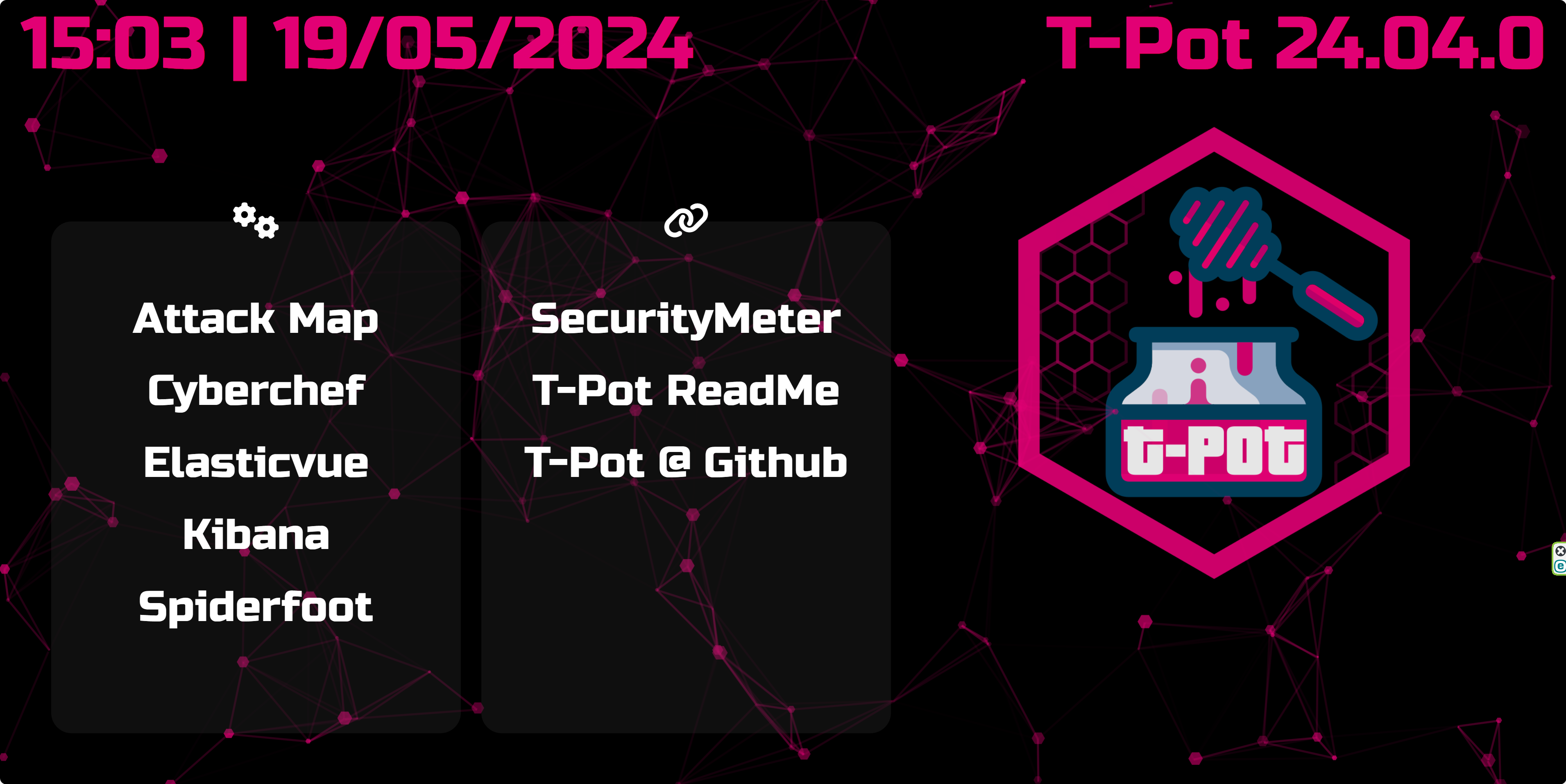

重启之后就可以用 https://ip:64297 来连接 Web UI 了:

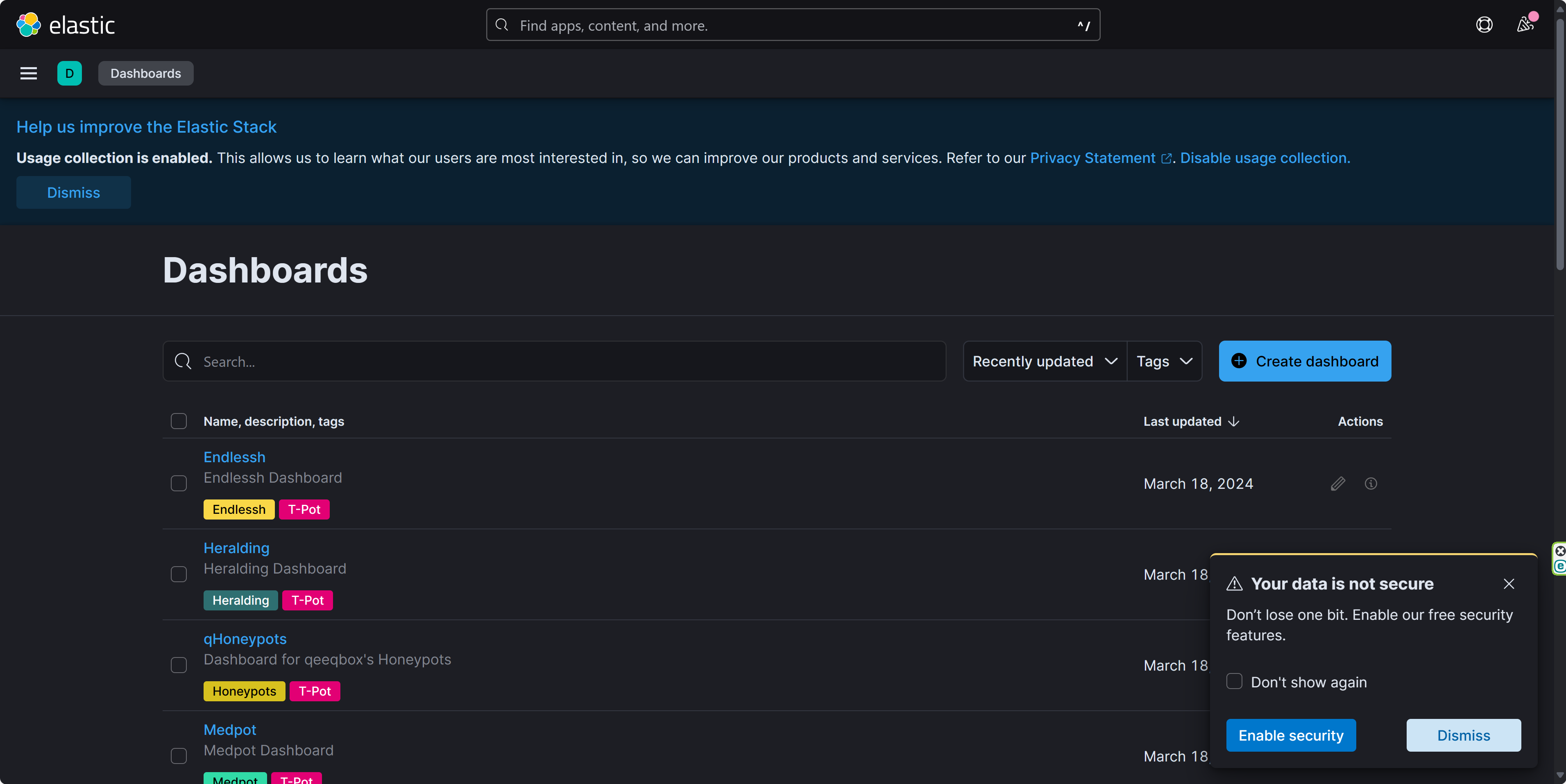

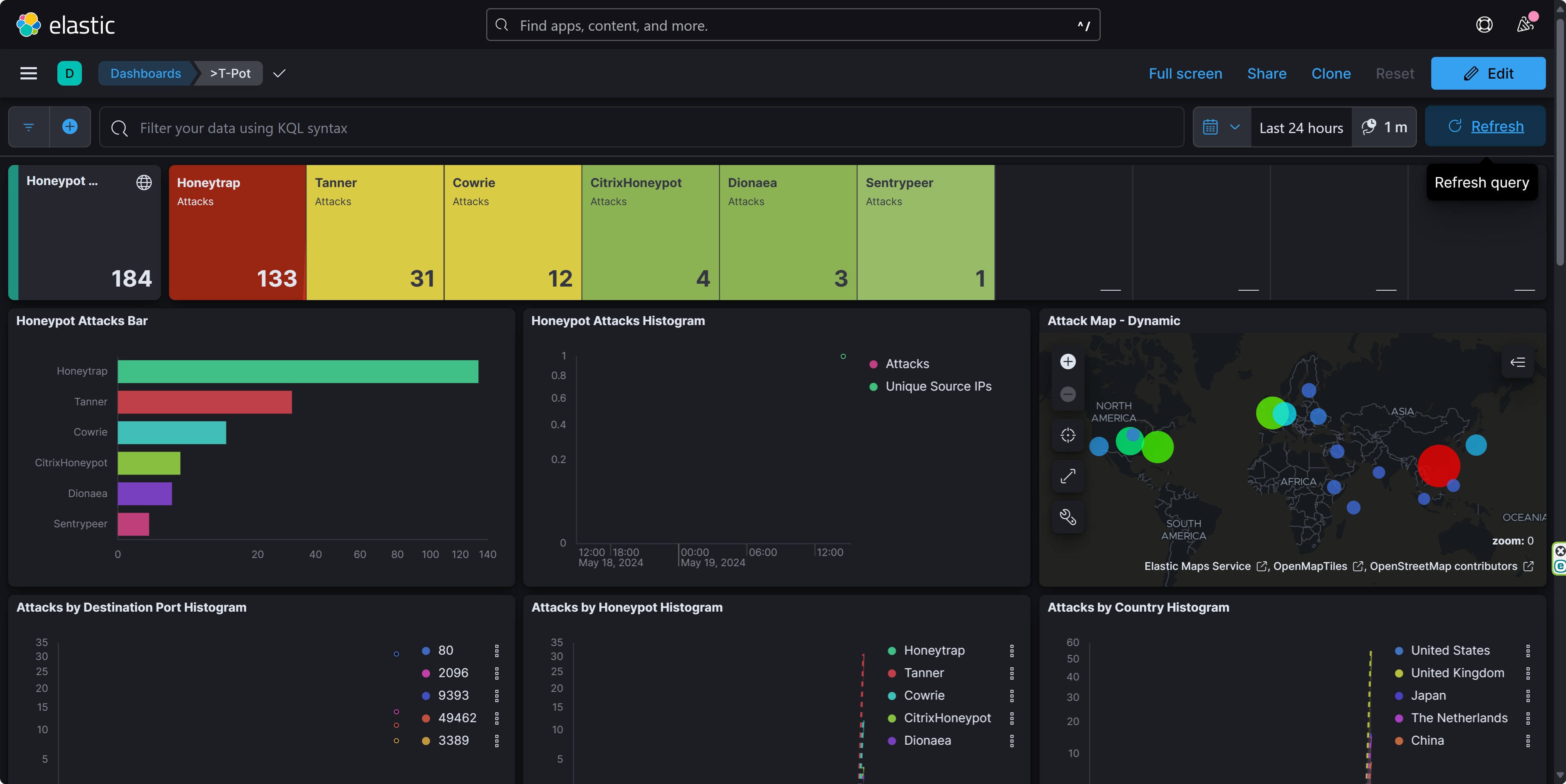

T-Pot 提供的所有服务都可以通过转到 Kibana 进行访问:

T-Pot 提供的所有服务都可以通过转到 Kibana 进行访问:

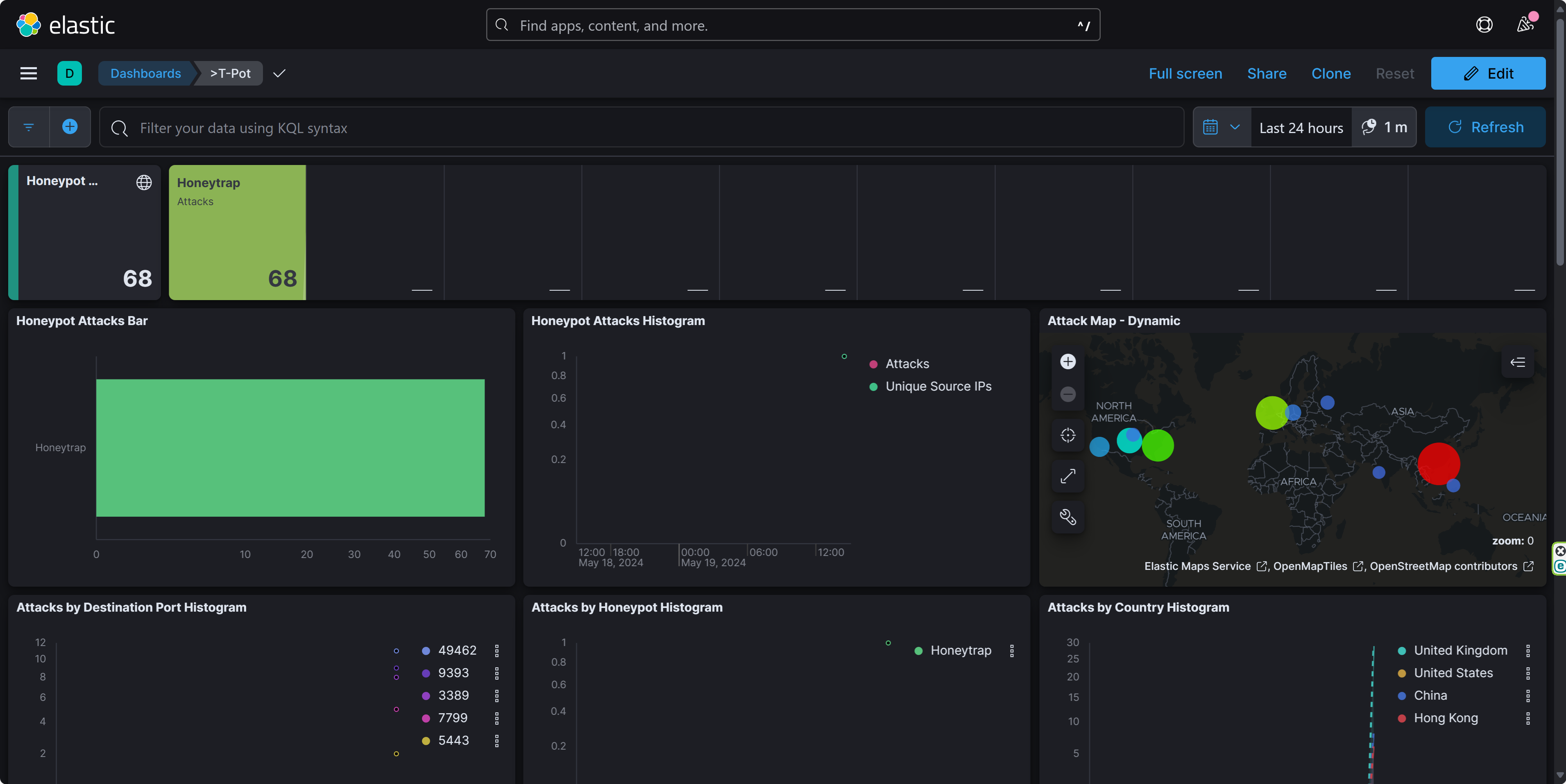

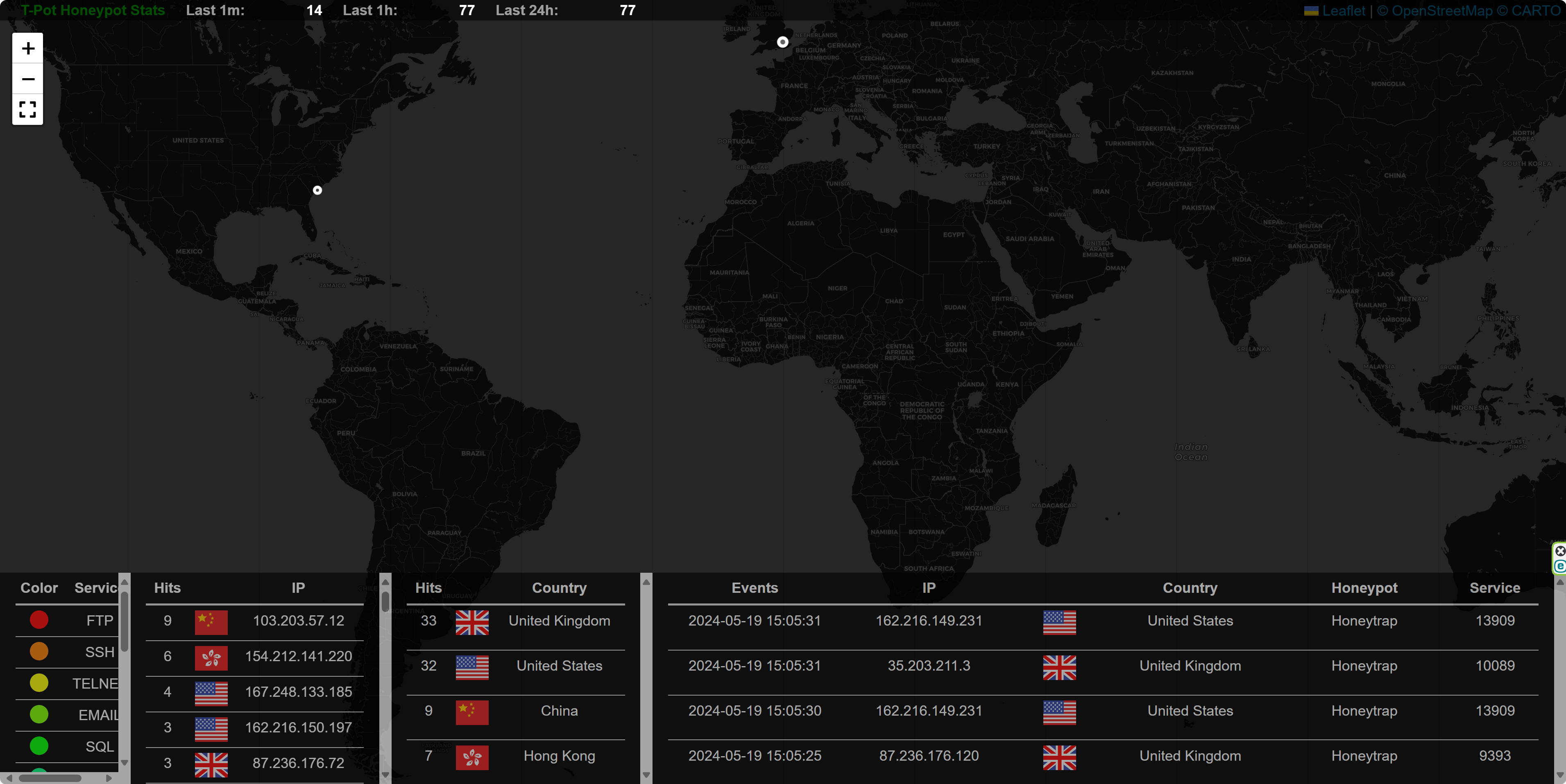

还有炫酷的 Attack Map:

还有炫酷的 Attack Map:

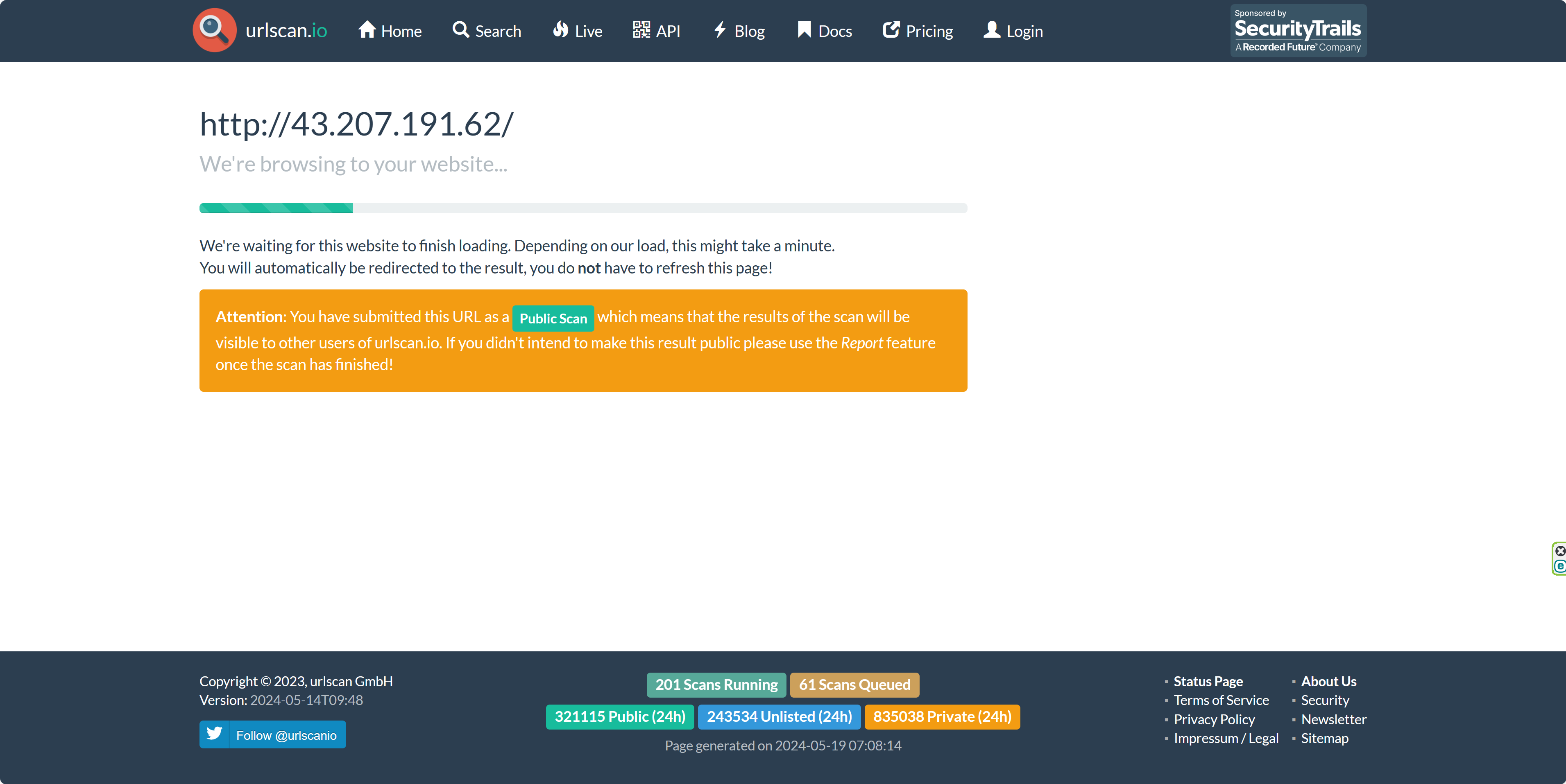

接下来测试一下,再用 URL Scan 扫一下看看咯:

接下来测试一下,再用 URL Scan 扫一下看看咯:

回到蜜罐去看看:

回到蜜罐去看看:

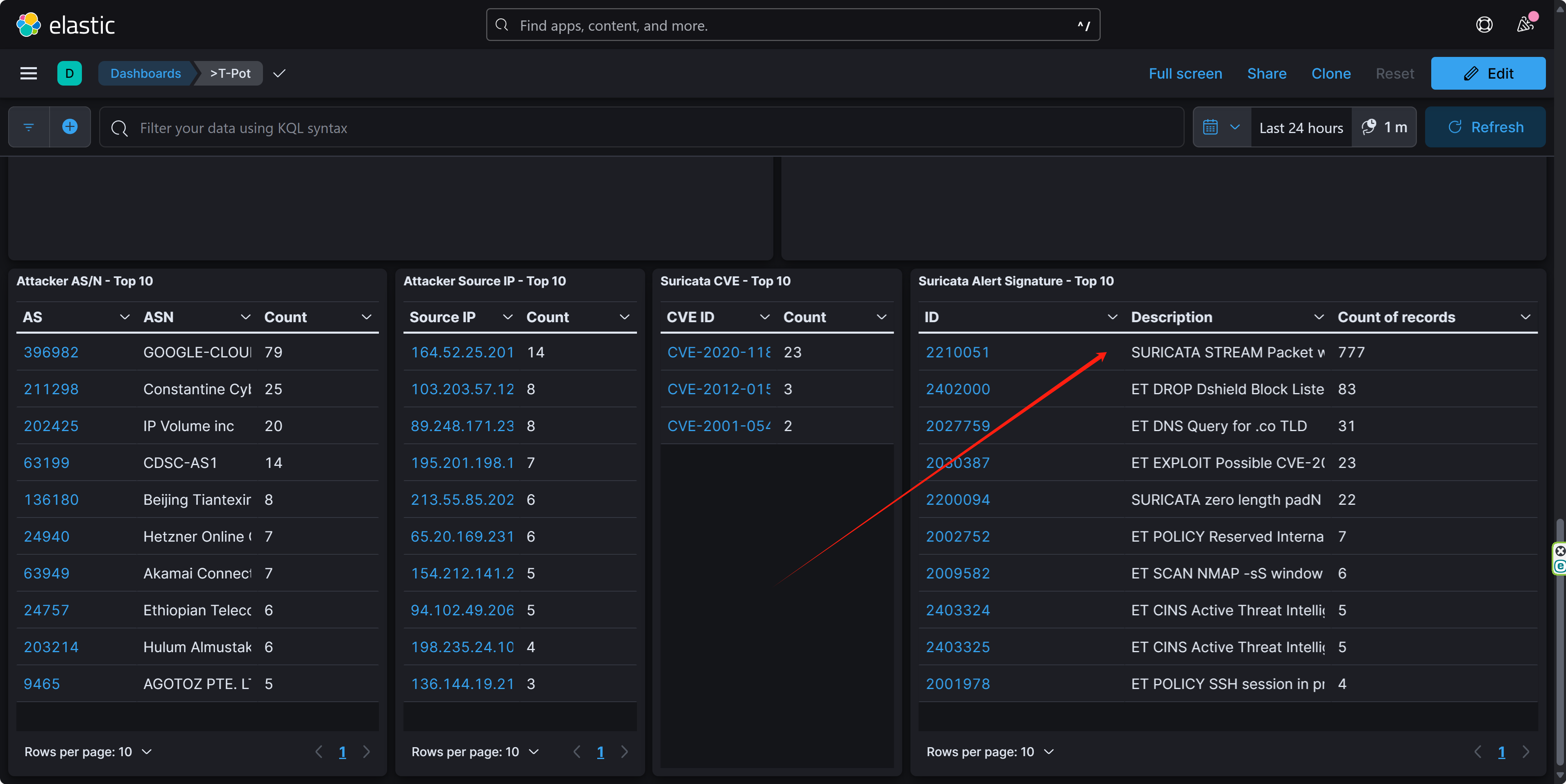

是会产生告警,包含相应的 IP 和 CVE ID之类:

是会产生告警,包含相应的 IP 和 CVE ID之类:

PS:

PS:

建议别用 Ubuntu,并且尽量拉高机器配置,这玩意集成了这么多服务,如果配置不足可能镜像起不来,出现什么莫名其妙的问题建议换 Debian + 高配尝试一下。